Sécurité web : 5 failles informatiques à éviter

Fonctionnalités, design, performances, vous avez pensé à tout pour votre projet web…sauf peut-être à la sécurité !

Pourtant, qu’il s’agisse d’un blog, d’un site de vente en ligne, d’un intranet, d’un extranet ou d’une application, les failles de sécurité web peuvent coûter cher !

Pour éviter que ces vulnérabilités ne mettent à mal vos projets, découvrez les 5 principales failles de sécurité web et comment les empêcher.

Pourquoi s’intéresser à la sécurité web ?

La sécurité web vise à protéger tous les aspects d’un site : ses fonctionnalités, ses données, ses fichiers, son code source, et ainsi à éviter les risques d’une cyberattaque.

Or, les particuliers, les administrations, les entreprises, les associations, tous peuvent être victimes de hackers avec des conséquences parfois catastrophiques :

- Vol et divulgation de données (mots de passe, adresses électroniques, numéro de sécurité sociale et de cartes bancaires),

- Indisponibilité des services,

- Perte de confiance des utilisateurs,

- Atteinte à leur réputation,

- Déclin de leur activité, voire faillite.

La sécurité web est donc un enjeu majeur pour toutes les entreprises.

Quelles sont les 5 failles de sécurité web les plus fréquentes ?

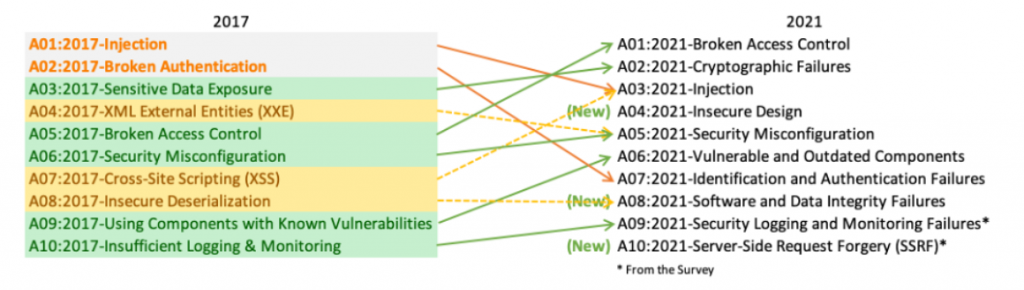

Dans son rapport de 2021, OWASP (Open Web Application Security Project), communauté en ligne qui teste des centaines d’entreprises et de sites pour connaître les failles de sécurité web les plus répandues, a répertorié les 10 principaux risques de sécurité des applications web.

1- Broken Access Control

Le contrôle d’accès permet d’encadrer les autorisations d’accès aux ressources pour les différents types d’utilisateurs. En cas de vulnérabilité informatique, un utilisateur non autorisé peut accéder à des informations ou faire certaines actions.

Comment empêcher cette faille de sécurité web ?

- À l’exception des ressources publiques, refuser l’accès à une ressource par défaut.

- Désactiver la liste des répertoires du serveur web et vérifier que les métadonnées des fichiers (par exemple, .git) et les fichiers de sauvegarde ne sont pas présents dans la racine de votre application ou site web.

- Enregistrer les échecs de contrôle d’accès répétés, et alerter les administrateurs le cas échéant.

2- Cryptographic Failures

Il s’agit de défaillances liées à la cryptographie ou à son absence : des données sensibles ne sont pas correctement protégées et peuvent donc être volées et divulguées.

Pour chaque projet web, il faut déterminer les besoins de protection des données, notamment pour les données sensibles et personnelles qui nécessitent une protection supplémentaire et peuvent relever de réglementation particulière (RGPD par exemple).

Comment l’éviter ?

- Classer les données traitées par l’application et identifier les données sensibles en fonction des réglementations en vigueur ou des besoins de l’entreprise.

- Ne pas stocker de données sensibles inutilement.

- Chiffrer toutes les données en transit avec des protocoles sécurisés tels que TLS. Appliquer le chiffrement à l’aide de directives telles que HTTP Strict Transport Security (HSTS).

- Désactiver la mise en cache pour les réponses contenant des données sensibles.

3- Injection

Les données fournies par l’utilisateur ne sont pas validées ou filtrées par l’application. Ces données hostiles sont utilisées directement, sans aucune vérification.

L’injection SQL est l’injection la plus courante, mais il peut également y avoir des injections de commandes LDAP.

Comment éviter ce risque ?

- Utiliser ORM (Object-Relational Mapping) correctement.

- Échapper les caractères spéciaux pour toute requête dynamique résiduelle.

- Utiliser une validation positive d’entrée côté serveur.

4- Insecure Design

C’est un nouveau risque de sécurité web dans le rapport OWASP de 2021.

Il s’agit de défauts de conception et d’architecture : présence d’un processus non sécurisé, message d’erreur avec des informations sensibles, stockage non protégé d’informations d’identification, etc.

Comment l’empêcher ?

- Faire valider votre choix d’architecture par un professionnel pour vous aider à évaluer et à concevoir des contrôles liés à la sécurité et à la confidentialité.

- Utiliser une bibliothèque de modèles de conception sécurisés.

- Intégrer des contrôles de sécurité dans les user stories.

- Mettre en place des contrôles de plausibilité à chaque niveau de votre application (du frontend au backend).

5- Security Misconfiguration

Les données sont mal sécurisées à différentes parties de l’application, car il y a une mauvaise configuration.

Votre application peut par exemple être vulnérable du fait de :

- L’absence de renforcement approprié de la sécurité sur une partie de la pile d’applications ou des services externes.

- La présence de fonctionnalités inutiles.

- Comptes par défaut et de mots de passe activés et inchangés.

Comment éviter cette faille informatique ?

- Un processus de durcissement automatisé permet de déployer rapidement et facilement un autre environnement correctement verrouillé.

- Supprimer ou ne pas installer les fonctionnalités, frameworks ou packages inutilisés ou inutiles.

- Mettre en œuvre une architecture d’application segmentée.

- Mettre en place un processus automatisé pour vérifier l’efficacité des configurations et des paramètres dans tous les environnements.

À côté de 5 principales failles, d’autres risques pour la sécurité web existent. Pour savoir comment les empêcher, découvrez notre vidéo Web Security.